Управление динамической группой рассылки в Exchange Online

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Статья -

- Чтение занимает 23 мин

-

Примечание.

В настоящее время для клиентов развертывается новая версия этой функции. Современные динамические группы рассылки будут полностью выпущены к апрелю 2022 г., заменив предыдущий метод.

Динамические группы рассылки (DDG) — это объекты групп Active Directory с поддержкой почты, созданные для ускорения массовой отправки сообщений электронной почты и других сведений в организации Microsoft Exchange.

DDG в Exchange Online были модернизированы, чтобы обеспечить более надежный, предсказуемый и более производительный интерфейс. Это изменение сократит задержку доставки почты, повысит надежность службы и позволит вам видеть членов DDG перед отправкой сообщения.

Список участников теперь сохраняется для каждого DDG и обновляется каждые 24 часа. Вы будете точно знать, кому отправляется сообщение, а также устранить потенциальные проблемы с соответствием требованиям. Сохраняя вычисляемый список членов в объекте DDG, сообщения можно доставлять быстрее, а наша служба будет иметь большую надежность.

Важно!

Облако для государственных организаций: Если клиент находится в облаке государственных организаций, включая GCC, GCC High или DoD, динамические группы рассылки работают по-другому.

Дополнительные сведения см. в статье Использование динамических групп рассылки в облаке для государственных организаций.

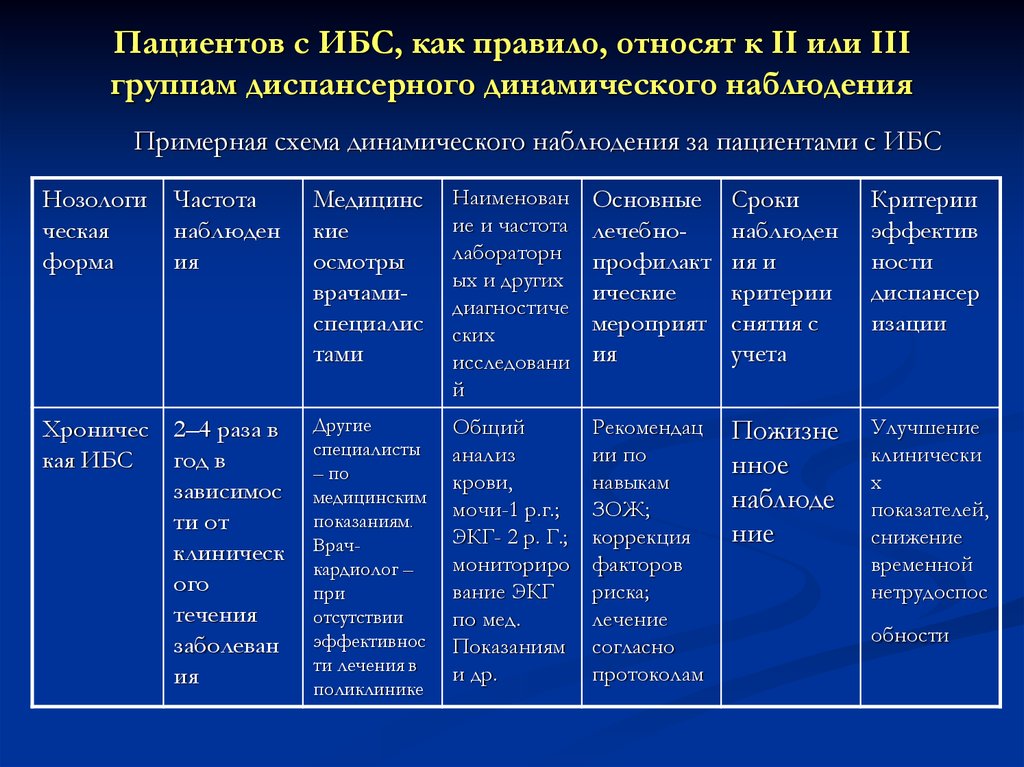

Важные изменения в DDG

По состоянию на апрель 2022 г. группы DDG теперь работают не так, как раньше. Ознакомьтесь с изменениями в приведенной ниже таблице.

| Область | Старое поведение | Новое поведение |

|---|---|---|

| Задержка доставки почты | Непредсказуемым. Время, необходимое для доставки почты в DDG, зависит от того, насколько сложны фильтры для этого DDG. | Более быстрый и предсказуемый в целом. Время доставки должно быть больше, чем для обычных групп рассылки. |

| Создание | DDG можно использовать сразу после создания. | Для расчета и доступности первоначального списка участников требуется 2 часа. |

| Изменение | DDG можно использовать сразу после внесения изменений. | Пользователи должны подождать до 2 часов, пока список участников будет пересчитан, а ссылки обновлены. |

| «Актуальность» списка участников | Список участников обновлен в режиме реального времени. | Список участников для каждого DDG обновляется каждые 24 часа. |

Важно!

- Список участников DDG может стать устаревшим. Например, если пользователь покинул отдел, который использовался в качестве фильтра для DDG, он может продолжать получать почту, отправляемую в DDG в течение следующих 24 часов, чтобы обновить список участников.

- Это поведение также влияет на правила потока обработки почты (также известные как правила транспорта), так как список участников, используемый правилами потока обработки почты, также обновляется каждые 24 часа.

- В динамическую группу рассылки включается любой получатель из Active Directory, имеющий атрибуты, соответствующие применяемому фильтру.

Если после изменения свойств получателя они начинают отвечать критериям фильтра, такой получатель может случайно стать членом группы и начать получать сообщения, отправляемые группе рассылки. Строгая и последовательная процедура подготовки учетной записи позволяет снизить вероятность возникновения такой ситуации.

Если после изменения свойств получателя они начинают отвечать критериям фильтра, такой получатель может случайно стать членом группы и начать получать сообщения, отправляемые группе рассылки. Строгая и последовательная процедура подготовки учетной записи позволяет снизить вероятность возникновения такой ситуации. - Динамические группы рассылки не синхронизируются с Exchange Online с Azure Active Directory или с локальная служба Active Directory. Таким образом, такие функции, как условный доступ Azure, не поддерживают область действия для Exchange Online динамической группы рассылки.

Подготовка к работе

Для выполнения этой процедуры (процедур) необходимы соответствующие разрешения. Сведения о необходимых разрешениях см. в записи «Получатели» в статье Разрешения на функции в Exchange Online.

Сведения о сочетаниях клавиш, которые могут применяться к процедурам, описанным в этой статье, см. в разделе Сочетания клавиш для Центра администрирования Exchange.

Совет

Возникли проблемы? Обратитесь за помощью к участникам форумов Exchange. Посетите форумы по адресу Exchange Online или Exchange Online Protection.

Создание динамической группы рассылки

- В новом EAC

- В классическом EAC

- С помощью PowerShell Exchange Online

- С новым EAC

- С помощью классического EAC

- С помощью PowerShell Exchange Online

Используйте новый EAC для создания динамической группы рассылки.

Важно!

Для расчета и доступности первоначального списка участников может потребоваться до 2 часов.

В новом EAC перейдите в раздел Группы получателей>.

Выберите Добавить группу и следуйте инструкциям в области сведений.

В разделе Назначение пользователей выберите владельца группы в раскрывающемся списке.

Раздел Участники используется для указания типов получателей группы и задания правил, которые будут определять членство. Выберите одно из приведенных ниже значений.

Все типы получателей. Выберите этот параметр, чтобы отправлять сообщения, соответствующие условиям, определенным для этой группы, всем типам получателей.

Только следующие типы получателей: Сообщения, которые соответствуют критериям, определенным для этой группы, будут отправляться одному или нескольким из следующих типов получателей:

Пользователи с почтовыми ящиками Exchange. Установите этот флажок, если вы хотите включить пользователей с почтовыми ящиками Exchange. К пользователям с почтовыми ящиками Exchange относятся пользователи, имеющие учетную запись домена пользователя и почтовый ящик в организации Exchange.

Почтовые ящики ресурсов также включены.

Почтовые ящики ресурсов также включены.Почта пользователей с внешними адресами электронной почты. Установите этот флажок, если вы хотите включить пользователей с внешними адресами электронной почты. Пользователи с внешними учетными записями электронной почты имеют учетные записи домена Active Directory, но используют учетные записи электронной почты, которые являются внешними для организации. Это позволяет включать их в глобальный список адресов (GAL) и добавлять в списки рассылки.

Почтовые ящики ресурсов. Установите этот флажок, если вы хотите включить почтовые ящики ресурсов Exchange. Почтовые ящики ресурсов позволяют администрировать ресурсы компании, например, конференц-зал или транспортное средство компании, через почтовый ящик.

Отправка почты контактам с внешними адресами электронной почты. Установите этот флажок, если вы хотите включить контакты с внешними адресами электронной почты.

Контакты с внешними адресами электронной почты не имеют учетных записей домена Active Directory, но используют внешние адреса электронной почты, доступные в глобальном списке адресов.

Контакты с внешними адресами электронной почты не имеют учетных записей домена Active Directory, но используют внешние адреса электронной почты, доступные в глобальном списке адресов.Группы с поддержкой почты. Установите этот флажок, если вы хотите включить группы безопасности или группы рассылки, для которых включена почта. Группы с включенной поддержкой почты подобны группам рассылки. Сообщения электронной почты, отправленные на учетную запись группы с включенной поддержкой почты, будут доставлены нескольким получателям.

Выберите один из следующих атрибутов в раскрывающемся списке и укажите значение для определения критериев членства в этой группе.

Атрибут Отправить сообщение получателю, если… Область, край; Указанное значение соответствует свойству области или краю получателя. Company Указанное значение соответствует свойству организации получателя.

Department Указанное значение соответствует свойству отдела получателя. Настраиваемый атрибут N (где N — число от 1 до 15) Указанное значение соответствует свойству CustomAttributeN получателя. Важно!

Значения, вводимые для выбранного атрибута, должны точно совпадать со значениями, отображаемыми в свойствах получателя. Например, если вы введете Вашингтон для штата или провинции, но значение свойства получателя — WA, условие не будет выполнено. Кроме того, в указанных текстовых значениях регистр не учитывается. Например, если указать Contoso для атрибута Организация, сообщения будут отправлены получателю и в том случае, если задано значение contoso.

Чтобы добавить еще одно правило для определения критериев членства, выберите Добавить другое правило, после завершения нажмите кнопку Далее.

Важно!

Если добавлено несколько правил, определяющих членство, получатель должны соответствовать условиям каждого правила для получения сообщений, отправляемых группе. Другими словами, правила связаны логическим оператором И.

В разделе Изменение параметров введите адрес электронной почты группы и нажмите кнопку Далее.

В разделе Просмотр и завершение добавления группы проверьте все сведения, выберите Создать группу , а затем нажмите кнопку Закрыть.

Примечание.

Если вы хотите указать правила для атрибутов, отличных от доступных в новом EAC, необходимо использовать Exchange Online PowerShell для создания динамической группы рассылки. Помните, что параметрами фильтра и условий для динамических групп рассылки с настраиваемыми фильтрами получателей можно управлять только с помощью Exchange Online PowerShell. Пример создания динамической группы рассылки с пользовательским запросом см. в следующем разделе об использовании Exchange Online PowerShell для создания динамической группы рассылки.

в следующем разделе об использовании Exchange Online PowerShell для создания динамической группы рассылки.

Динамические группы и служба совместной работы Azure Active Directory B2B — Microsoft Entra

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Статья -

- Чтение занимает 2 мин

-

Что такое динамические группы?

Динамическая группа — это динамическая конфигурация членства в группах безопасности для Azure Active Directory (Azure AD), доступная в портал Azure. Администраторы могут задавать правила для заполнения групп, созданных в Azure AD на основе атрибутов пользователей (например, userType, department, country/region). Участников можно автоматически добавлять в группу безопасности или удалять их из нее в зависимости от атрибутов. Эти группы могут предоставлять доступ к приложениям или облачным ресурсам, таким как сайты и документы SharePoint. Их также можно использовать для назначения лицензий участникам. Узнайте больше о выделенных группах в Azure Active Directory.

Администраторы могут задавать правила для заполнения групп, созданных в Azure AD на основе атрибутов пользователей (например, userType, department, country/region). Участников можно автоматически добавлять в группу безопасности или удалять их из нее в зависимости от атрибутов. Эти группы могут предоставлять доступ к приложениям или облачным ресурсам, таким как сайты и документы SharePoint. Их также можно использовать для назначения лицензий участникам. Узнайте больше о выделенных группах в Azure Active Directory.

Предварительные требования

для создания и использования динамических групп требуется лицензирование Azure AD Premium P1 или P2. Дополнительные сведения см. в статье Создание правил на основе атрибутов для динамического членства в группах в Azure Active Directory.

Создание динамической группы «все пользователи»

С помощью правила членства вы можете создать группу, содержащую всех пользователей в клиенте. Если в будущем пользователи будут добавлены в клиент или удалены из него, членство в группе скорректируется автоматически.

Войдите в портал Azure с помощью учетной записи, которой назначена роль глобального администратора или администратора пользователей в клиенте.

Выберите Azure Active Directory.

В разделе Управлениевыберите группы, а затем щелкните Новая группа.

На странице Новая группа в разделе Тип группы выберите Безопасность. Введите имя и описание для новой группы.

В разделе Тип членства выберите Динамический пользователь, а затем выберите Добавить динамический запрос.

Над текстовым полем Синтаксис правила выберите Изменить. На странице Изменить синтаксис правила введите в текстовое поле следующее выражение:

user.objectId -ne null

Щелкните ОК.

Правило появится в поле «Синтаксис правила»:

Правило появится в поле «Синтаксис правила»:Щелкните Сохранить. Новая динамическая группа теперь будет включать гостевых пользователей B2B и пользователей-участников.

Выберите Создать на странице Новая группа, чтобы создать группу.

Только создание группы участников

Если вы хотите, чтобы ваша группа исключала гостевых пользователей и включала только членов вашего клиента, создайте динамическую группу, как описано выше, но в поле Синтаксис правила введите следующее выражение:

(user.objectId -ne null) and (user.userType -eq "Member")

На следующем изображении показан синтаксис правила для динамической группы, измененной для включения только членов и исключения гостей.

Только создание группы гостей

Вы можете также рассмотреть создание новой динамической группы, содержащей только гостевых пользователей, чтобы применить политики (например, политики условного доступа Azure AD). Создайте динамическую группу, как описано выше, но в поле Синтаксис правила введите следующее выражение:

Создайте динамическую группу, как описано выше, но в поле Синтаксис правила введите следующее выражение:

(user.objectId -ne null) and (user.userType -eq "Guest")

На следующем изображении показан синтаксис правила для динамической группы, измененной для включения только гостей и исключения пользователей-членов.

Дальнейшие действия

- Свойства пользователя службы совместной работы Azure Active Directory B2B

- Добавление пользователя службы совместной работы Azure Active Directory B2B в роль

- Условный доступ для пользователей совместной работы B2B

Правила членства в динамически заполняемых группах — Microsoft Entra

- Статья

- 15 минут на чтение

Вы можете создавать правила на основе атрибутов, чтобы включить динамическое членство для группы в Azure Active Directory (Azure AD), входящей в состав Microsoft Entra. Членство в динамической группе автоматически добавляет и удаляет членов группы с помощью правил членства, основанных на атрибутах участников. В этой статье подробно описаны свойства и синтаксис для создания правил динамического членства для пользователей или устройств. Вы можете настроить правило для динамического членства в группах безопасности или группах Microsoft 365.

Членство в динамической группе автоматически добавляет и удаляет членов группы с помощью правил членства, основанных на атрибутах участников. В этой статье подробно описаны свойства и синтаксис для создания правил динамического членства для пользователей или устройств. Вы можете настроить правило для динамического членства в группах безопасности или группах Microsoft 365.

Когда атрибуты пользователя или устройства изменяются, система оценивает все правила динамической группы в каталоге, чтобы определить, приведет ли это изменение к добавлению или удалению какой-либо группы. Если пользователь или устройство удовлетворяют правилу группы, они добавляются в качестве члена этой группы. Если они больше не удовлетворяют правилу, они удаляются. Вы не можете вручную добавить или удалить члена динамической группы.

- Вы можете создать динамическую группу для устройств или для пользователей, но вы не можете создать правило, которое содержит и пользователей, и устройства.

- Невозможно создать группу устройств на основе пользовательских атрибутов владельца устройства.

Правила принадлежности устройства могут ссылаться только на атрибуты устройства.

Правила принадлежности устройства могут ссылаться только на атрибуты устройства.

Примечание

Для этой функции требуется лицензия Azure AD Premium P1 или Intune for Education для каждого уникального пользователя, который является членом одной или нескольких динамических групп. Вам не нужно назначать лицензии пользователям, чтобы они были членами динамических групп, но у вас должно быть минимальное количество лицензий в организации Azure AD, чтобы охватить всех таких пользователей. Например, если у вас есть в общей сложности 1000 уникальных пользователей во всех динамических группах в вашей организации, вам потребуется не менее 1000 лицензий для Azure AD Premium P1, чтобы выполнить требования лицензии.

Лицензия не требуется для устройств, являющихся членами динамической группы устройств.

Построитель правил на портале Azure

Azure AD предоставляет построитель правил для более быстрого создания и обновления важных правил. Построитель правил поддерживает построение до пяти выражений. Построитель правил упрощает формирование правила с помощью нескольких простых выражений, однако его нельзя использовать для воспроизведения всех правил. Если построитель правил не поддерживает правило, которое вы хотите создать, вы можете использовать текстовое поле.

Построитель правил упрощает формирование правила с помощью нескольких простых выражений, однако его нельзя использовать для воспроизведения всех правил. Если построитель правил не поддерживает правило, которое вы хотите создать, вы можете использовать текстовое поле.

Вот несколько примеров расширенных правил или синтаксиса, для которых мы рекомендуем использовать текстовое поле:

- Правило с более чем пятью выражениями

- Правило прямых подчиненных

- Установка приоритета оператора

- Правила со сложными выражениями; например,

(user.proxyAddresses -любой (_ -содержит "contoso"))

Примечание

Построитель правил может не отображать некоторые правила, созданные в текстовом поле. Вы можете увидеть сообщение, когда построитель правил не может отобразить правило. Построитель правил никоим образом не изменяет поддерживаемый синтаксис, проверку или обработку правил динамических групп.

Дополнительные пошаговые инструкции см. в разделе Создание или обновление динамической группы.

в разделе Создание или обновление динамической группы.

Синтаксис правила для одиночного выражения

Одиночное выражение является простейшей формой правила принадлежности и состоит только из трех упомянутых выше частей. Правило с одним выражением похоже на этот пример: Значение оператора свойства , где синтаксис свойства — это имя object.property.

Следующий пример иллюстрирует правильно построенное правило принадлежности с одним выражением:

user.department -eq "Продажи"

Скобки необязательны для одного выражения. Общая длина тела вашего правила членства не может превышать 3072 символа.

Составление основной части правила членства

Правило членства, которое автоматически заполняет группу пользователями или устройствами, представляет собой двоичное выражение, результатом которого является истина или ложь. Три части простого правила:

- Свойство

- Оператор

- Значение

Порядок частей в выражении важен, чтобы избежать синтаксических ошибок.

Поддерживаемые свойства

Существует три типа свойств, которые можно использовать для построения правила членства.

- Булево значение

- Строка

- Коллекция струн

Ниже перечислены свойства пользователя, которые можно использовать для создания одного выражения.

Свойства логического типа

| Свойства | Допустимые значения | Использование |

|---|---|---|

| учетная запись включена | правда ложь | user.accountEnabled -eq true |

| дирсинкэнаблед | правда ложь | user.dirSyncEnabled -eq true |

Свойства типа string

| Свойства | Допустимые значения | Использование |

|---|---|---|

| город | Любое строковое значение или ноль | user.city -eq «значение» |

| страна | Любое строковое значение или null | user. country -eq «значение» country -eq «значение» |

| Название компании | Любое строковое значение или null | user.companyName -eq «значение» |

| отделение | Любое строковое значение или null | user.department -eq «значение» |

| отображаемое имя | Любое строковое значение | user.displayName -eq «значение» |

| идентификатор сотрудника | Любое строковое значение | user.employeeId -eq «значение» user.employeeId -ne ноль |

| факсТелефон | Любое строковое значение или null | user.facsimileTelephoneNumber -eq «значение» |

| данное имя | Любое строковое значение или null | user.givenName -eq «значение» |

| Должность | Любое строковое значение или null | user.jobTitle -eq «значение» |

| почта | Любое строковое значение или null (SMTP-адрес пользователя) | user. mail -eq «значение» mail -eq «значение» |

| mailNickName | Любое строковое значение (почтовый псевдоним пользователя) | user.mailNickName -eq «значение» |

| Член | Любое строковое значение (действительный идентификатор группового объекта) | user.memberof -любой (group.objectId -in [‘значение’]) |

| мобильный | Любое строковое значение или null | user.mobile -eq «значение» |

| идентификатор объекта | GUID объекта пользователя | user.objectId -eq «11111111-1111-1111-1111-111111111111» |

| onPremisesDistinguishedName | Любое строковое значение или null | user.onPremisesDistinguishedName -eq «значение» |

| onPremisesSecurityIdentifier | Локальный идентификатор безопасности (SID) для пользователей, которые были синхронизированы из локальной среды в облако. | user. onPremisesSecurityIdentifier -eq «S-1-1-11-1111111111-1111111111-1111111111-1111111» onPremisesSecurityIdentifier -eq «S-1-1-11-1111111111-1111111111-1111111111-1111111» |

| парольПолитики | Нет DisableStrongPassword DisablePasswordExpiration DisablePasswordExpiration, DisableStrongPassword | user.passwordPolicies -eq «DisableStrongPassword» |

| физическийDeliveryOfficeName | Любое строковое значение или null | user.physicalDeliveryOfficeName -eq «значение» |

| Почтовый индекс | Любое строковое значение или null | user.postalCode -eq «значение» |

| предпочтительный язык | ИСО 639-1 код | user.preferredLanguage -eq «en-US» |

| sipProxyAddress | Любое строковое значение или ноль | user.sipProxyAddress -eq «значение» |

| штат | Любое строковое значение или null | user.state -eq «значение» |

| улицаАдрес | Любое строковое значение или null | user. streetAddress -eq «значение» streetAddress -eq «значение» |

| фамилия | Любое строковое значение или null | user.surname -eq «значение» |

| телефонный номер | Любое строковое значение или null | user.telephoneNumber -eq «значение» |

| использованиеРасположение | Двухбуквенный код страны или региона | user.usageLocation -eq «США» |

| userPrincipalName | Любое строковое значение | user.userPrincipalName -eq «псевдоним@домен» |

| тип пользователя | член гость ноль | user.userType -eq «Член» |

Свойства набора строк типа

| Свойства | Допустимые значения | Пример |

|---|---|---|

| другие письма | Любое строковое значение | user.otherMails — содержит «alias@domain» |

| прокси-адреса | SMTP: псевдоним@домен smtp: псевдоним@домен | user. proxyAddresses — содержит «SMTP: псевдоним @ домен» proxyAddresses — содержит «SMTP: псевдоним @ домен» |

Свойства, используемые для правил устройств, см. в разделе Правила для устройств.

Поддерживаемые операторы выражений

В следующей таблице перечислены все поддерживаемые операторы и их синтаксис для одного выражения. Операторы могут использоваться с префиксом дефиса (-) или без него. Оператор Содержит выполняет частичное совпадение строки, но не соответствует элементу в коллекции.

| Оператор | Синтаксис |

|---|---|

| Не равно | -ne |

| Равен | -экв |

| Не начинается с | — не начинается с |

| Начинается с | -начинается с |

| Не содержит | — не содержит |

| Содержит | — содержит |

| Не соответствует | — не соответствует |

| Матч | -соответствие |

| В | -в |

| Нет в | — не в |

Использование операторов -in и -notIn

Если вы хотите сравнить значение атрибута пользователя с несколькими значениями, вы можете использовать операторы -in или -notIn. Используйте скобки «[» и «]», чтобы начать и закончить список значений.

Используйте скобки «[» и «]», чтобы начать и закончить список значений.

В следующем примере выражение оценивается как истинное, если значение user.department равно любому из значений в списке:

user.department -in ["50001","50002","50003","50005 ","50006","50007","50008","50016","50020","50024","50038","50039","51100"]

Использование оператора -match

Оператор -match используется для сопоставления любого регулярного выражения. Примеры:

user.displayName -match "Da.*"

Da , Dav , David оценивается как true, aDa оценивается как false.

user.displayName -match ".*vid"

Дэвид оценивается как истина, Da оценивается как ложь.

Поддерживаемые значения

Значения, используемые в выражении, могут состоять из нескольких типов, включая:

- Строки

- Логическое значение — истина, ложь

- Числа

- Массивы — массив чисел, массив строк

При указании значения в выражении важно использовать правильный синтаксис, чтобы избежать ошибок. Некоторые советы по синтаксису:

Некоторые советы по синтаксису:

- Двойные кавычки необязательны, если значение не является строкой.

- Операции со строками и регулярными выражениями не чувствительны к регистру.

- Если строковое значение содержит двойные кавычки, обе кавычки следует экранировать с помощью символа `, например, user.department -eq `»Sales`» является правильным синтаксисом, когда значением является «Sales». Одинарные кавычки следует экранировать, используя каждый раз две одинарные кавычки вместо одной.

- Вы также можете выполнять проверки Null, используя null в качестве значения, например,

user.department -eq null.

Использование нулевых значений

Чтобы указать нулевое значение в правиле, можно использовать нулевое значение .

- Используйте -eq или -ne при сравнении значения null в выражении.

- Используйте кавычки вокруг слова null , только если вы хотите, чтобы оно интерпретировалось как буквальное строковое значение.

- Оператор -not нельзя использовать в качестве оператора сравнения для null. Если вы используете его, вы получите сообщение об ошибке независимо от того, используете ли вы null или $null.

Правильный способ ссылки на нулевое значение выглядит следующим образом:

user.mail –ne null

Правила с несколькими выражениями

Правило членства в группе может состоять из нескольких выражений, связанных логическими операторами -и, -или и -не. Логические операторы также могут использоваться в комбинации.

Ниже приведены примеры правильно составленных правил членства с несколькими выражениями:

(user.department -eq "Продажи") -or (user.department -eq "Маркетинг") (user.department -eq "Продажи") -и -нет (user.jobTitle -содержит "SDE")

Приоритет оператора

Все операторы перечислены ниже в порядке приоритета от высшего к низшему. Операторы в одной строке имеют одинаковый приоритет:

-eq -ne -startsWith -notStartsWith -contains -notContains -match -notMatch -in -notIn -нет -и -или -любой -все

Следующий пример иллюстрирует приоритет оператора, когда для пользователя оцениваются два выражения:

user.department –eq "Marketing" –and user.country –eq "US"

Скобки необходимы только в том случае, если приоритет не соответствует вашим требованиям. Например, если вы хотите, чтобы сначала оценивался отдел, ниже показано, как можно использовать круглые скобки для определения порядка:

user.country –eq «US» –and (user.department –eq «Marketing» –or user.department –eq «Продажи»)

Правила со сложными выражениями

Правило принадлежности может состоять из сложных выражений, в которых свойства, операторы и значения принимают более сложные формы. Выражения считаются сложными, если выполняется одно из следующих условий:

- Свойство состоит из набора значений; в частности, многозначные свойства

- В выражениях используются операторы -any и -all

- Значением выражения может быть одно или несколько выражений

Свойства с несколькими значениями

Свойства с несколькими значениями представляют собой наборы объектов одного типа. Их можно использовать для создания правил членства с помощью логических операторов -any и -all.

Их можно использовать для создания правил членства с помощью логических операторов -any и -all.

| Недвижимость | Значения | Использование |

|---|---|---|

| назначенныеПланы | Каждый объект в коллекции предоставляет следующие строковые свойства: capacityStatus, service, servicePlanId | user.assignedPlans -any (assignedPlan.servicePlanId -eq «efb87545-963c-4e0d-99df-69c6916d9eb0» -andassignPlan.capabilityStatus -eq «Enabled») |

| прокси-адреса | SMTP: псевдоним@домен smtp: псевдоним@домен | (user.proxyAddresses — любой (_ — содержит «contoso»)) |

Использование операторов -any и -all

Вы можете использовать операторы -any и -all для применения условия к одному или ко всем элементам коллекции соответственно.

- -любой (выполняется, когда хотя бы один элемент в коллекции соответствует условию)

- -все (выполняется, когда все элементы коллекции соответствуют условию)

Пример 1

assignPlans — это свойство с несколькими значениями, в котором перечислены все планы обслуживания, назначенные пользователю. Следующее выражение выбирает пользователей, у которых есть план обслуживания Exchange Online (план 2) (как значение GUID), который также находится в состоянии «Включено»:

Следующее выражение выбирает пользователей, у которых есть план обслуживания Exchange Online (план 2) (как значение GUID), который также находится в состоянии «Включено»:

user.assignedPlans -any (assignedPlan.servicePlanId -eq "efb87545-963c-4e0d-99df-69c6916d9eb0" -andassignPlan.capabilityStatus -eq "Включено")

Правило, подобное этому, можно использовать для группировки всех пользователей, для которых включена возможность Microsoft 365 или другой службы Microsoft Online Service. Затем вы можете применить набор политик к группе.

Пример 2

Следующее выражение выбирает всех пользователей, у которых есть какой-либо план обслуживания, связанный со службой Intune (идентифицируемой по имени службы «SCO»):

user.assignedPlans -любой (assignedPlan.service -eq "SCO" -иassignedPlan.capabilityStatus -eq "Enabled")

Пример 3

Следующее выражение выбирает всех пользователей, которым не назначен тарифный план:

user.assignedPlans -all (assignedPlan.servicePlanId -eq "")

Использование синтаксиса подчеркивания (_)

Синтаксис подчеркивания (_) соответствует вхождениям определенного значения в одном из свойств коллекции многозначных строк для добавления пользователей или устройств в динамическую группу. Он используется с операторами -any или -all.

Вот пример использования символа подчеркивания (_) в правиле для добавления участников на основе user.proxyAddress (то же самое работает и для user.otherMails). Это правило добавляет в группу любого пользователя с прокси-адресом, который содержит «contoso».

(user.proxyAddresses — любой (_ — содержит «contoso»))

Прочие свойства и общие правила

Создать правило «Прямые подчиненные»

Вы можете создать группу, содержащую всех непосредственных подчиненных руководителя. Когда в будущем непосредственные подчиненные менеджера меняются, членство в группе корректируется автоматически.

Правило прямых отчетов построено с использованием следующего синтаксиса:

Прямые отчеты для "{objectID_of_manager}"

Вот пример допустимого правила, где «62e19b97-8b3d-4d4a-a106-4ce66896a863» — это objectID менеджера:

Прямые отчеты для "62e19b97-8b3d-4d4a-a106-4ce66896a863"

Следующие советы помогут правильно использовать правило.

- ID менеджера — это ID объекта менеджера. Его можно найти у менеджера Профиль .

- Чтобы правило работало, убедитесь, что свойство Manager правильно установлено для пользователей в вашей организации. Вы можете проверить текущее значение в профиле пользователя .

- Это правило поддерживает только непосредственных подчиненных менеджера. Другими словами, вы не можете создать группу с непосредственными подчиненными менеджера и их подчиненными.

- Это правило нельзя комбинировать ни с какими другими правилами членства.

Создать правило «Все пользователи»

Вы можете создать группу, содержащую всех пользователей в организации, используя правило членства. При добавлении или удалении пользователей из организации в будущем членство в группе корректируется автоматически.

Правило «Все пользователи» строится с использованием одного выражения с оператором -ne и нулевым значением. Это правило добавляет в группу гостевых пользователей B2B и пользователей-членов.

Это правило добавляет в группу гостевых пользователей B2B и пользователей-членов.

user.objectId -ne null

Если вы хотите, чтобы ваша группа исключала гостевых пользователей и включала только членов вашей организации, вы можете использовать следующий синтаксис:

(user.objectId -ne null) -and (user.userType -eq "Член")

Создать правило «Все устройства»

Вы можете создать группу, содержащую все устройства в организации, используя правило членства. При добавлении или удалении устройств из организации в будущем членство в группе корректируется автоматически.

Правило «Все устройства» создается с использованием одного выражения с оператором -ne и нулевым значением:

device.objectId -ne null

Свойства расширения и настраиваемые свойства расширения

Атрибуты расширения и настраиваемые свойства расширения поддерживаются как строковые свойства в правилах динамического членства. Атрибуты расширения можно синхронизировать из локальной службы Window Server Active Directory или обновить с помощью Microsoft Graph и принять формат «ExtensionAttributeX», где X равно 1–15. Свойства расширения с несколькими значениями не поддерживаются в правилах динамического членства. Вот пример правила, использующего атрибут расширения в качестве свойства:

Свойства расширения с несколькими значениями не поддерживаются в правилах динамического членства. Вот пример правила, использующего атрибут расширения в качестве свойства:

(user.extensionAttribute15 -eq «Маркетинг»)

Свойства настраиваемого расширения можно синхронизировать из локального каталога Windows Server Active Directory, из подключенного приложения SaaS или создать с помощью Microsoft Graph. Они имеют формат user.extension_[GUID]_[Attribute] , где:

- [GUID] — это урезанная версия уникального идентификатора в Azure AD для приложения, создавшего свойство. Он содержит только символы 0–9 и AZ

- [Атрибут] — это имя свойства при его создании

.

Пример правила, использующего пользовательское свойство расширения:

user.extension_c272a57b722d4eb29bfe327874ae79cb_OfficeNumber -eq "123"

Пользовательские свойства расширения также называются свойствами каталога или расширения Azure AD.

Имя пользовательского свойства можно найти в каталоге, запросив свойство пользователя с помощью проводника Graph и выполнив поиск имени свойства. Кроме того, теперь вы можете выбрать ссылку Получить свойства настраиваемого расширения в построителе правил динамической группы пользователей, чтобы ввести уникальный идентификатор приложения и получить полный список свойств настраиваемого расширения для использования при создании правила динамического членства. Этот список также можно обновить, чтобы получить любые новые настраиваемые свойства расширения для этого приложения. Атрибуты расширения и настраиваемые свойства расширения должны быть из приложений в вашем арендаторе.

Кроме того, теперь вы можете выбрать ссылку Получить свойства настраиваемого расширения в построителе правил динамической группы пользователей, чтобы ввести уникальный идентификатор приложения и получить полный список свойств настраиваемого расширения для использования при создании правила динамического членства. Этот список также можно обновить, чтобы получить любые новые настраиваемые свойства расширения для этого приложения. Атрибуты расширения и настраиваемые свойства расширения должны быть из приложений в вашем арендаторе.

Дополнительные сведения см. в разделе Использование атрибутов в динамических группах статьи Синхронизация Azure AD Connect: расширения каталога.

Правила для устройств

Вы также можете создать правило, которое выбирает объекты устройств для членства в группе. Вы не можете иметь одновременно пользователей и устройства в качестве членов группы.

Примечание

Атрибут OrganizationalUnit больше не указан и не должен использоваться. Эта строка задается Intune в определенных случаях, но не распознается Azure AD, поэтому устройства не добавляются в группы на основе этого атрибута.

Эта строка задается Intune в определенных случаях, но не распознается Azure AD, поэтому устройства не добавляются в группы на основе этого атрибута.

Примечание.

systemlabels — это атрибут только для чтения, который нельзя задать в Intune.

Для Windows 10 правильный формат атрибута deviceOSVersion выглядит следующим образом: (device.deviceOSVersion -startsWith «10.0.1»). Форматирование можно проверить с помощью командлета PowerShell Get-MgDevice:

Get-MgDevice -Search "displayName:YourMachineNameHere" -ConsistencyLevel в конечном итоге | Select-Object -ExpandProperty 'Версия операционной системы'

Можно использовать следующие атрибуты устройства.

| Атрибут устройства | Значения | Пример |

|---|---|---|

| учетная запись включена | правда ложь | устройство.accountEnabled -eq true |

| устройствоКатегория | допустимое имя категории устройств | device. deviceCategory -eq «BYOD» deviceCategory -eq «BYOD» |

| идентификатор устройства | действительный идентификатор устройства Azure AD | device.deviceId -eq «d4fe7726-5966-431c-b3b8-cddc8fdb717d» |

| deviceManagementAppId | допустимый идентификатор приложения MDM в Azure AD | device.deviceManagementAppId -eq «0000000a-0000-0000-c000-000000000000» для управляемых Microsoft Intune или «54b943f8-d761-4f8d-951e-9cea1846db5a» для совместно управляемых устройств System Center Configuration Manager |

| устройствоПроизводитель | любое строковое значение | устройство.устройствоПроизводитель -eq «Samsung» |

| устройствоМодель | любое строковое значение | device.deviceModel -eq «iPad Air» |

| отображаемое имя | любое строковое значение | device.displayName -eq «Ограбить iPhone» |

| устройство OSType | любое строковое значение | (device. deviceOSType -eq «iPad») -или (device.deviceOSType -eq «iPhone») deviceOSType -eq «iPad») -или (device.deviceOSType -eq «iPhone») device.deviceOSType -содержит «AndroidEnterprise» device.deviceOSType -eq «AndroidForWork» device.deviceOSType -eq «Windows» |

| Версия ОС устройства | любое строковое значение | device.deviceOSVersion -eq «9.1» device.deviceOSVersion -startsWith «10.0.1» |

| Владение устройством | Личное, Компания, Неизвестно | device.deviceOwnership -eq «Компания» |

| DevicePhysicalIds | любое строковое значение, используемое автопилотом, например все устройства автопилота, OrderID или PurchaseOrderID | device.devicePhysicalIDs -любой _ -содержит «[ZTDId]» (device.devicePhysicalIds -any _ -eq «[OrderID]:179887111881» (device.devicePhysicalIds -any _ -eq «[PurchaseOrderId]:76222342342» |

| устройствоTrustType | AzureAD, ServerAD, рабочее место | device. deviceTrustType -eq «AzureAD» deviceTrustType -eq «AzureAD» |

| enrollmentProfileName | Имя профиля регистрации устройств Apple, имя профиля регистрации выделенного устройства Android Enterprise Corporate или имя профиля Windows Autopilot | device.enrollmentProfileName -eq «iPhone DEP» |

| атрибут расширения1 | любое строковое значение | device.extensionAttribute1 -eq «какое-то строковое значение» |

| атрибут расширения2 | любое строковое значение | device.extensionAttribute2 -eq «какое-то строковое значение» |

| атрибут расширения3 | любое строковое значение | device.extensionAttribute3 -eq «какое-то строковое значение» |

| атрибут расширения4 | любое строковое значение | device.extensionAttribute4 -eq «какое-то строковое значение» |

| атрибут расширения5 | любое строковое значение | device. extensionAttribute5 -eq «какое-то строковое значение» extensionAttribute5 -eq «какое-то строковое значение» |

| атрибут расширения6 | любое строковое значение | device.extensionAttribute6 -eq «какое-то строковое значение» |

| атрибут расширения7 | любое строковое значение | device.extensionAttribute7 -eq «какое-то строковое значение» |

| атрибут расширения8 | любое строковое значение | device.extensionAttribute8 -eq «какое-то строковое значение» |

| атрибут расширения9 | любое строковое значение | device.extensionAttribute9 -eq «какое-то строковое значение» |

| атрибут расширения10 | любое строковое значение | device.extensionAttribute10 -eq «какое-то строковое значение» |

| атрибут расширения 11 | любое строковое значение | device.extensionAttribute11 -eq «какое-то строковое значение» |

| атрибут расширения12 | любое строковое значение | device. extensionAttribute12 -eq «какое-то строковое значение» extensionAttribute12 -eq «какое-то строковое значение» |

| атрибут расширения13 | любое строковое значение | device.extensionAttribute13 -eq «какое-то строковое значение» |

| атрибут расширения14 | любое строковое значение | device.extensionAttribute14 -eq «какое-то строковое значение» |

| атрибут расширения15 | любое строковое значение | device.extensionAttribute15 -eq «какое-то строковое значение» |

| isRooted | правда ложь | device.isRooted -eq true |

| тип управления | МДМ (для мобильных устройств) | device.managementType -eq «MDM» |

| Член | Любое строковое значение (действительный идентификатор группового объекта) | device.memberof -любой (group.objectId -in [‘значение’]) |

| идентификатор объекта | допустимый идентификатор объекта Azure AD | устройство.objectId -eq «76ad43c9-32c5-45e8-a272-7b58b58f596d» |

| профильТип | допустимый тип профиля в Azure AD | device.profileType -eq «RegisteredDevice» |

| системные этикетки | любая строка, соответствующая свойству устройства Intune для пометки устройств Modern Workplace | device.systemLabels — содержит «M365Managed» |

Примечание

При использовании deviceOwnership для создания динамических групп для устройств необходимо установить значение, равное «Компания». В Intune право собственности на устройство представлено как корпоративное. Дополнительные сведения см. в разделе OwnerTypes.

При использовании deviceTrustType для создания динамических групп для устройств необходимо установить значение, равное «AzureAD», чтобы представить устройства, присоединенные к Azure AD, «ServerAD», чтобы представить гибридные устройства, присоединенные к Azure AD, или «Workplace», чтобы представить зарегистрированные устройства Azure AD.

При использовании extensionAttribute1-15 для создания динамических групп для устройств необходимо установить значение для extensionAttribute1-15 на устройстве. Узнайте больше о том, как написать extensionAttributes для объекта устройства Azure AD

Дальнейшие действия

В этих статьях содержится дополнительная информация о группах в Azure Active Directory.

- См. существующие группы

- Создать новую группу и добавить участников

- Управление настройками группы

- Управление членством в группе

- Управление динамическими правилами для пользователей в группе

Создать или изменить динамическую группу и получить статус — Microsoft Entra

Редактировать

Твиттер

Фейсбук

Электронная почта

- Статья

- 5 минут на чтение

Вы можете использовать правила для определения членства в группе на основе свойств пользователя или устройства. В Azure Active Directory (Azure AD), входящей в состав Microsoft Entra. В этой статье рассказывается, как настроить правило для динамической группы на портале Azure. Динамическое членство поддерживается для групп безопасности и групп Microsoft 365. Когда применяется правило членства в группе, атрибуты пользователя и устройства оцениваются на соответствие правилу членства. При изменении атрибута пользователя или устройства все правила динамических групп в организации обрабатываются для изменения членства. Пользователи и устройства добавляются или удаляются, если они соответствуют условиям группы. Группы безопасности можно использовать как для устройств, так и для пользователей, но группы Microsoft 365 могут быть только группами пользователей. Для использования динамических групп требуется лицензия Azure AD Premium P1 или лицензия Intune для образовательных учреждений. Дополнительные сведения см. в разделе Правила динамического членства для групп.

Дополнительные сведения см. в разделе Правила динамического членства для групп.

Построитель правил на портале Azure

Azure AD предоставляет построитель правил для более быстрого создания и обновления важных правил. Построитель правил поддерживает построение до пяти выражений. Построитель правил упрощает формирование правила с помощью нескольких простых выражений, однако его нельзя использовать для воспроизведения всех правил. Если построитель правил не поддерживает правило, которое вы хотите создать, вы можете использовать текстовое поле.

Вот несколько примеров расширенных правил или синтаксиса, для которых мы рекомендуем использовать текстовое поле:

- Правило с более чем пятью выражениями

- Правило прямых подчиненных

- Установка приоритета оператора

- Правила со сложными выражениями; например

(user.proxyAddresses -любой (_ -содержит "contoso"))

Примечание

Построитель правил может не отображать некоторые правила, созданные в текстовом поле. Вы можете увидеть сообщение, когда построитель правил не может отобразить правило. Построитель правил никоим образом не изменяет поддерживаемый синтаксис, проверку или обработку правил динамических групп.

Вы можете увидеть сообщение, когда построитель правил не может отобразить правило. Построитель правил никоим образом не изменяет поддерживаемый синтаксис, проверку или обработку правил динамических групп.

Примеры синтаксиса, поддерживаемых свойств, операторов и значений правила членства см. в разделе Динамические правила членства для групп в Azure Active Directory.

Чтобы создать правило членства в группе

Войдите на портал Azure с учетной записью, имеющей роль глобального администратора, администратора Intune или администратора пользователей в организации Azure AD.

Перейти к Azure Active Directory > Группы .

Выберите Все группы и выберите Новая группа .

На странице Группа введите имя и описание новой группы. Выберите тип членства для пользователей или устройств, а затем выберите Добавить динамический запрос .

Построитель правил поддерживает до пяти выражений. Чтобы добавить более пяти выражений, необходимо использовать текстовое поле.

Построитель правил поддерживает до пяти выражений. Чтобы добавить более пяти выражений, необходимо использовать текстовое поле.Чтобы просмотреть настраиваемые свойства расширения, доступные для вашего запроса на членство:

- Выбрать Получить пользовательские свойства расширения

- Введите идентификатор приложения и выберите Обновить свойства .

После создания правила выберите Сохранить .

Выберите Создать на странице Новая группа , чтобы создать группу.

Если введенное вами правило недействительно, объяснение того, почему правило не может быть обработано, отображается в уведомлении Azure на портале. Внимательно прочтите его, чтобы понять, как исправить правило.

Обновление существующего правила

Войдите на портал Azure с учетной записью, имеющей роль глобального администратора, администратора группы, администратора Intune или администратора пользователей в организации Azure AD.

Перейдите к Azure Active Directory > Группы > Все группы .

Выберите группу, чтобы открыть ее профиль.

На странице профиля группы выберите Правила динамического членства . Построитель правил поддерживает до пяти выражений. Чтобы добавить более пяти выражений, необходимо использовать текстовое поле.

Чтобы просмотреть настраиваемые свойства расширения, доступные для вашего правила членства:

- Выбрать Получить пользовательские свойства расширения

- Введите идентификатор приложения и выберите Обновить свойства .

После обновления правила выберите Сохранить .

При создании новой группы Microsoft 365 пользователям, добавленным в группу, отправляется приветственное уведомление по электронной почте. Позже, если какие-либо атрибуты пользователя или устройства (только в случае групп безопасности) изменяются, все правила динамических групп в организации обрабатываются для изменения членства. Пользователи, добавленные затем, также получают приветственное уведомление. Вы можете отключить это поведение в Exchange PowerShell.

Позже, если какие-либо атрибуты пользователя или устройства (только в случае групп безопасности) изменяются, все правила динамических групп в организации обрабатываются для изменения членства. Пользователи, добавленные затем, также получают приветственное уведомление. Вы можете отключить это поведение в Exchange PowerShell.

Вы можете увидеть статус обработки динамического правила и дату последнего изменения членства на Обзор страницы для группы.

Для статуса Обработка динамических правил могут отображаться следующие сообщения о состоянии:

- Оценка : Изменение группы получено, и выполняется оценка обновлений.

- Обработка : Обновления обрабатываются.

- Обновление завершено : Обработка завершена, все применимые обновления выполнены.

- Ошибка обработки : Обработка не может быть завершена из-за ошибки при оценке правила членства.

- Обновление приостановлено : Обновление правил динамического членства приостановлено администратором. Для MembershipRuleProcessingState установлено значение «Приостановлено».

Примечание

На этом экране теперь вы также можете выбрать Приостановить обработку . Ранее этот параметр был доступен только при изменении свойства memberRuleProcessingState. Глобальные администраторы, администраторы групп, администраторы пользователей и администраторы Intune могут управлять этим параметром и могут приостанавливать и возобновлять обработку динамических групп. Владельцы групп без правильных ролей не имеют прав, необходимых для изменения этого параметра.

Для статуса Последнее изменение членства могут отображаться следующие сообщения о состоянии:

- < Дата и время >: время последнего обновления членства.

- Выполняется : В настоящее время выполняется обновление.

Если после изменения свойств получателя они начинают отвечать критериям фильтра, такой получатель может случайно стать членом группы и начать получать сообщения, отправляемые группе рассылки. Строгая и последовательная процедура подготовки учетной записи позволяет снизить вероятность возникновения такой ситуации.

Если после изменения свойств получателя они начинают отвечать критериям фильтра, такой получатель может случайно стать членом группы и начать получать сообщения, отправляемые группе рассылки. Строгая и последовательная процедура подготовки учетной записи позволяет снизить вероятность возникновения такой ситуации.

Почтовые ящики ресурсов также включены.

Почтовые ящики ресурсов также включены. Контакты с внешними адресами электронной почты не имеют учетных записей домена Active Directory, но используют внешние адреса электронной почты, доступные в глобальном списке адресов.

Контакты с внешними адресами электронной почты не имеют учетных записей домена Active Directory, но используют внешние адреса электронной почты, доступные в глобальном списке адресов.

Правило появится в поле «Синтаксис правила»:

Правило появится в поле «Синтаксис правила»: Правила принадлежности устройства могут ссылаться только на атрибуты устройства.

Правила принадлежности устройства могут ссылаться только на атрибуты устройства.

department –eq "Marketing" –and user.country –eq "US"

department –eq "Marketing" –and user.country –eq "US"

servicePlanId -eq "")

servicePlanId -eq "")

Построитель правил поддерживает до пяти выражений. Чтобы добавить более пяти выражений, необходимо использовать текстовое поле.

Построитель правил поддерживает до пяти выражений. Чтобы добавить более пяти выражений, необходимо использовать текстовое поле.